内存取证

内存取证

kunkun内存取证

volatility基础命令

imageinfo:显示目标镜像的摘要信息,这常常是第一步,获取内存的操作系统类型及版本,之后可以在 –profile 中带上对应的操作系统,后续操作都要带上这一参数 |

自己总结

一:总结一下上面题目所用到的命令 |

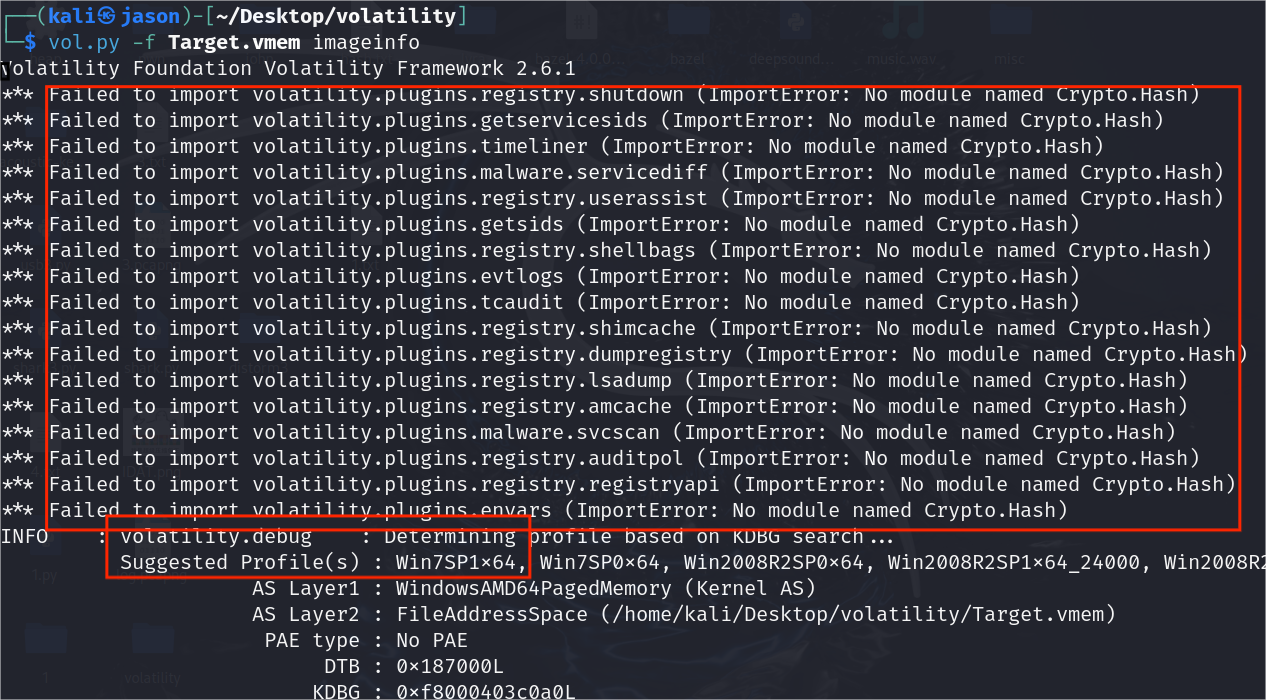

[陇剑杯 2021]内存分析(问1)

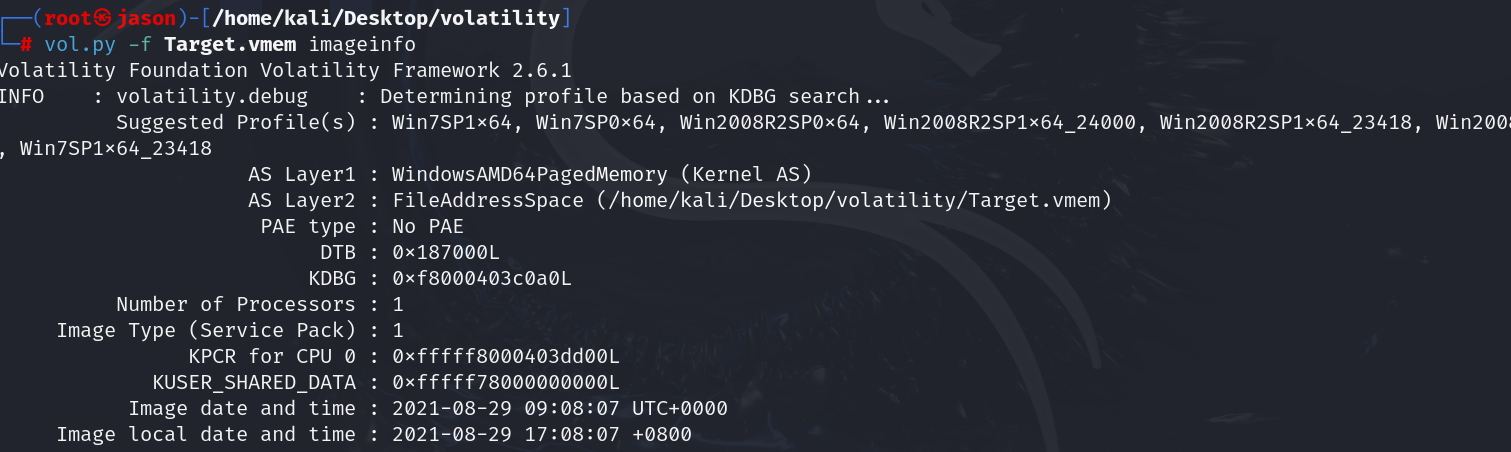

查看镜像

vol.py -f Target.vmem imageinfo |

1:没有安装pycryptodome,kali里自带python3的环境,有python2的环境却没有pip2

这里得在python2的环境下使用pip2来安装pycryptodome

一:下载get-pip.py

wget https://bootstrap.pypa.io/pip/2.7/get-pip.py |

二:python执行get-pip.py

sudo python2 get-pip.py |

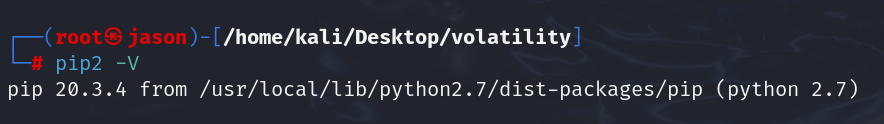

三:查看pip2的版本

pip2 -V |

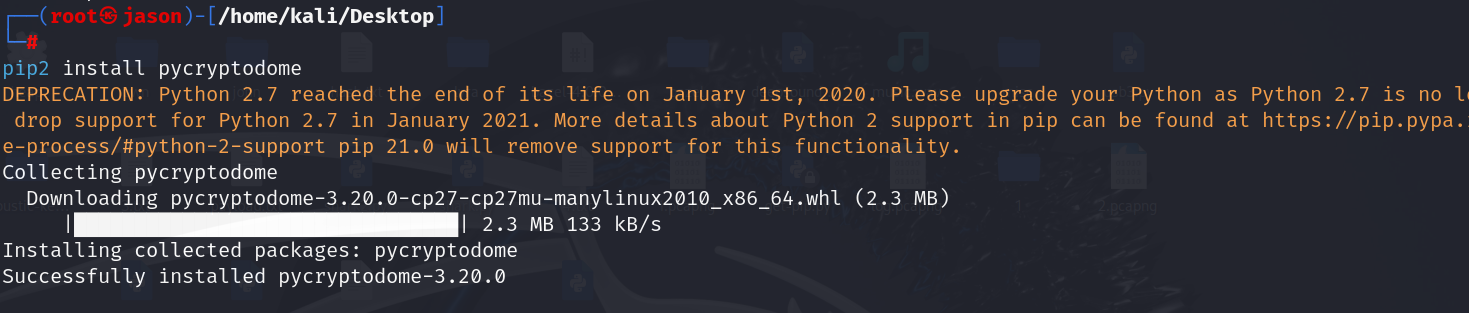

四:安装pycryptodome

pip2 install pycryptodome |

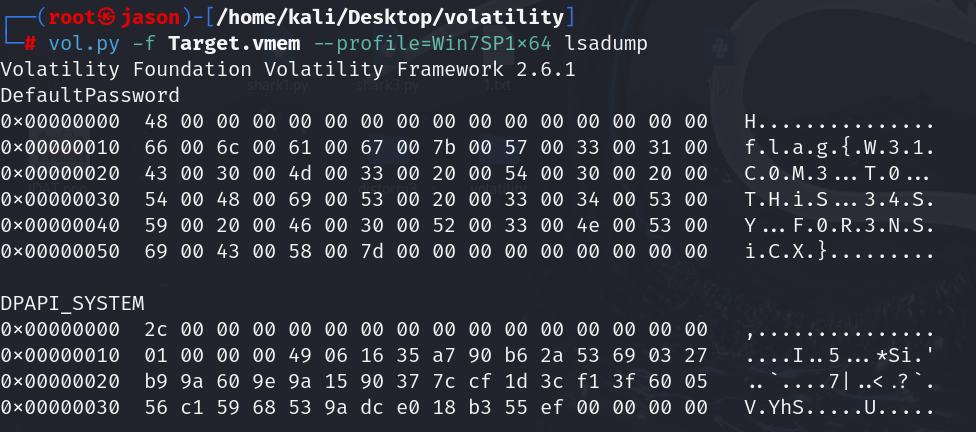

2:可以找到Win7SP1x64,通过lsadump插件将被调用以提取本地存储的凭证信息

vol.py -f Target.vmem --profile=Win7SP1x64 lsadump |

方法二:使用mimikatz插件来解

1:下载mimikatz.py,将其移至volatility的plugins,注意这里不能直接复制粘贴进去,得使用命令

sudo mv mimikatz.py /home/kali/Desktop/volatility/plugins/ |

2:安装construct

pip install construct |

嘶,我没装上,嘿嘿,不过用处和lsadump插件差不多

[陇剑杯 2021]内存分析(问2)

网管小王制作了一个虚拟机文件,让您来分析后作答: |

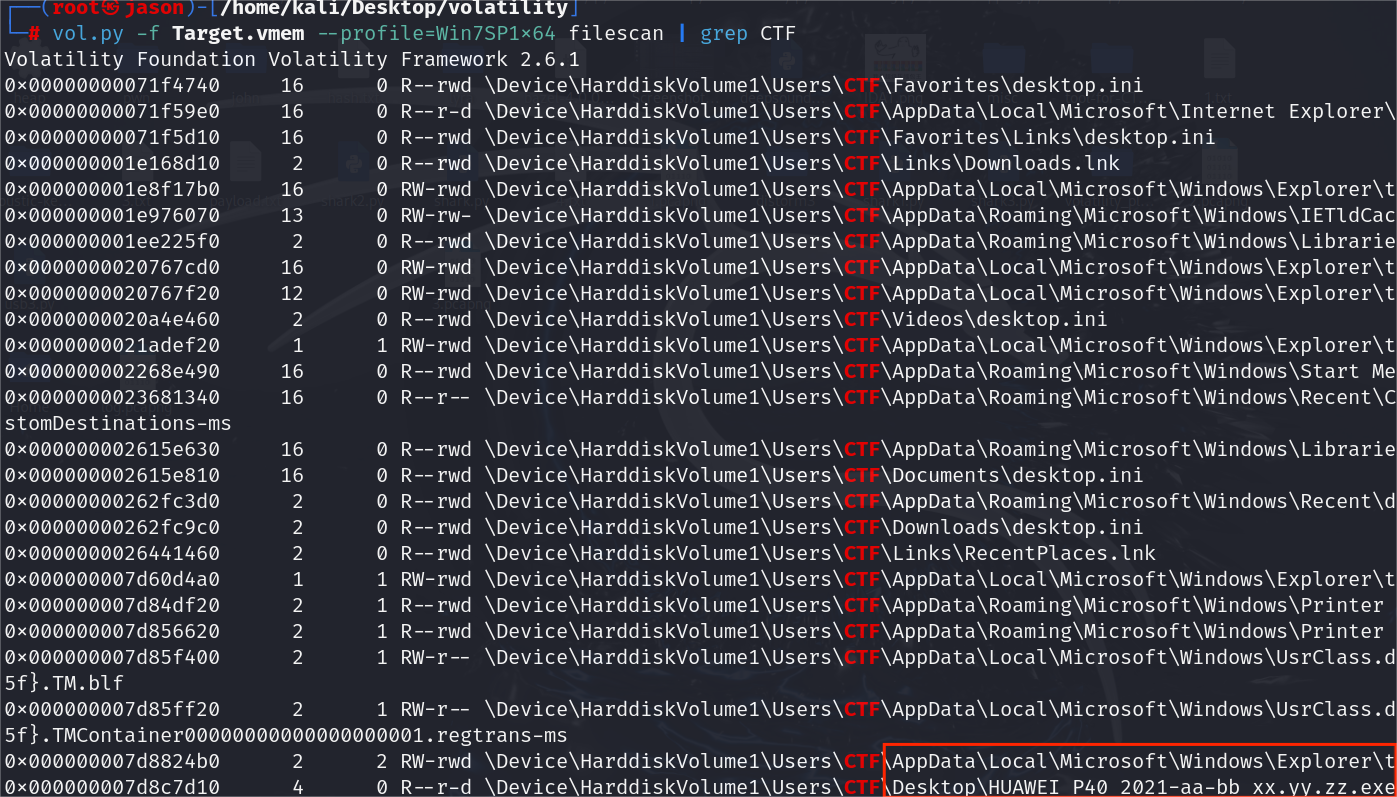

试着搜索CTF的文件名,可以发现HUAWEI P40

vol.py -f Target.vmem --profile=Win7SP1x64 filescan | grep CTF |

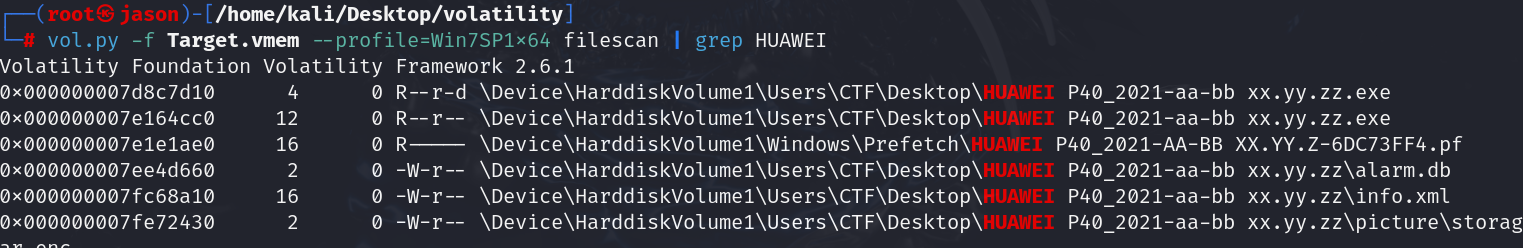

vol.py -f Target.vmem --profile=Win7SP1x64 filescan | grep HUAWEI |

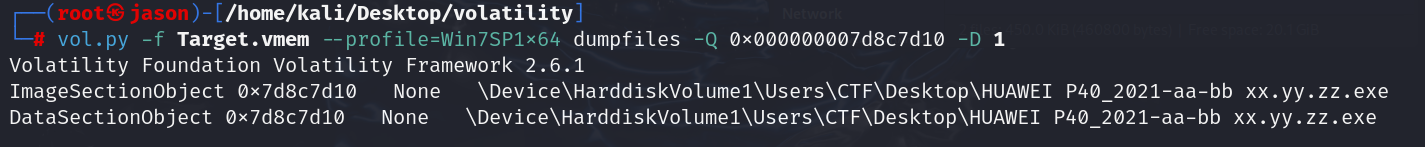

导出第一个

vol.py -f Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 -D 1 |

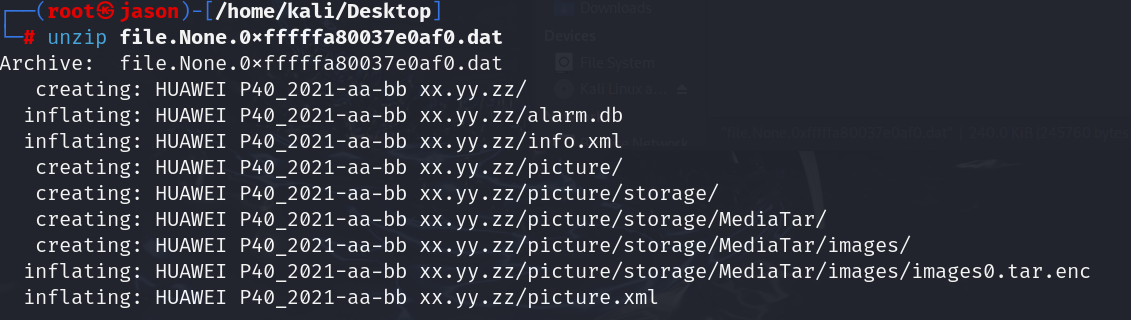

unzip file.None.0xfffffa80037e0af0.dat |

解压之后我们可以发现多了一个文件夹,并发现一个images0.tar.enc文件,此文件为华为加密文件,在网上下载相应的解密脚本即可

下载地址:https://github.com/RealityNet/kobackupdec

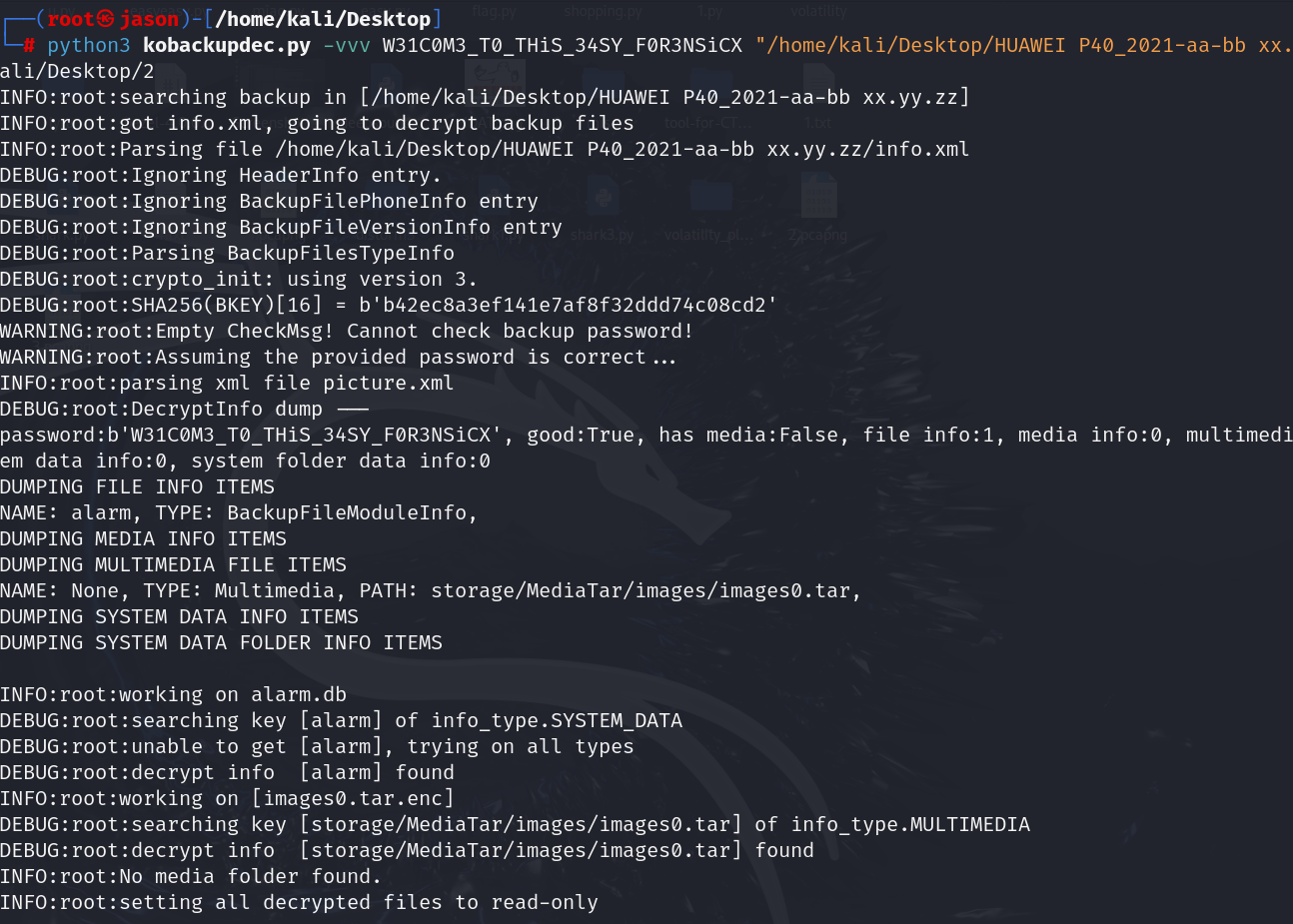

这里需要用到的密码为第一题所需的密码,文件夹为刚才解压出来的文件夹

python3 kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX "/home/kali/Desktop/HUAWEI P40_2021-aa-bb xx.yy.zz" /home/kali/Desktop/2 |

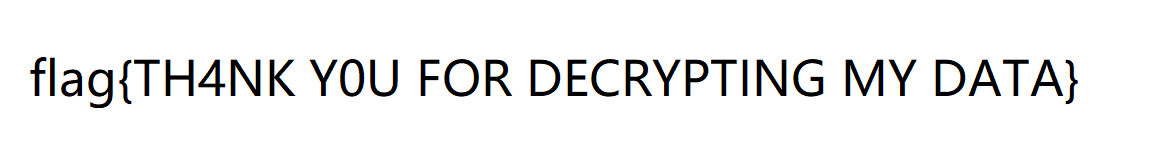

在所生成的文件2里找到相应的压缩包,得到flag

[羊城杯 2021]Baby_Forenisc

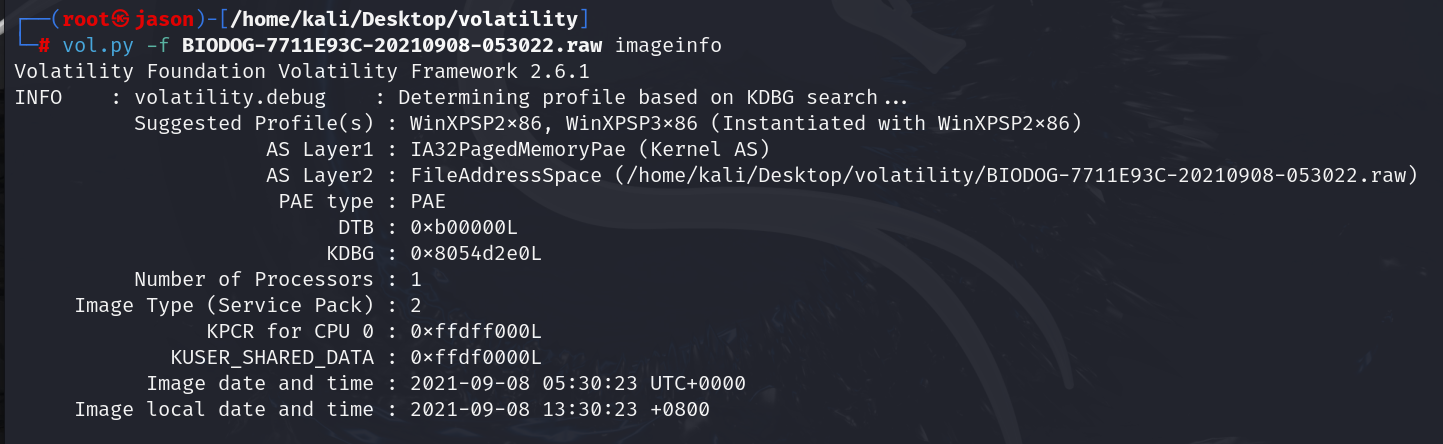

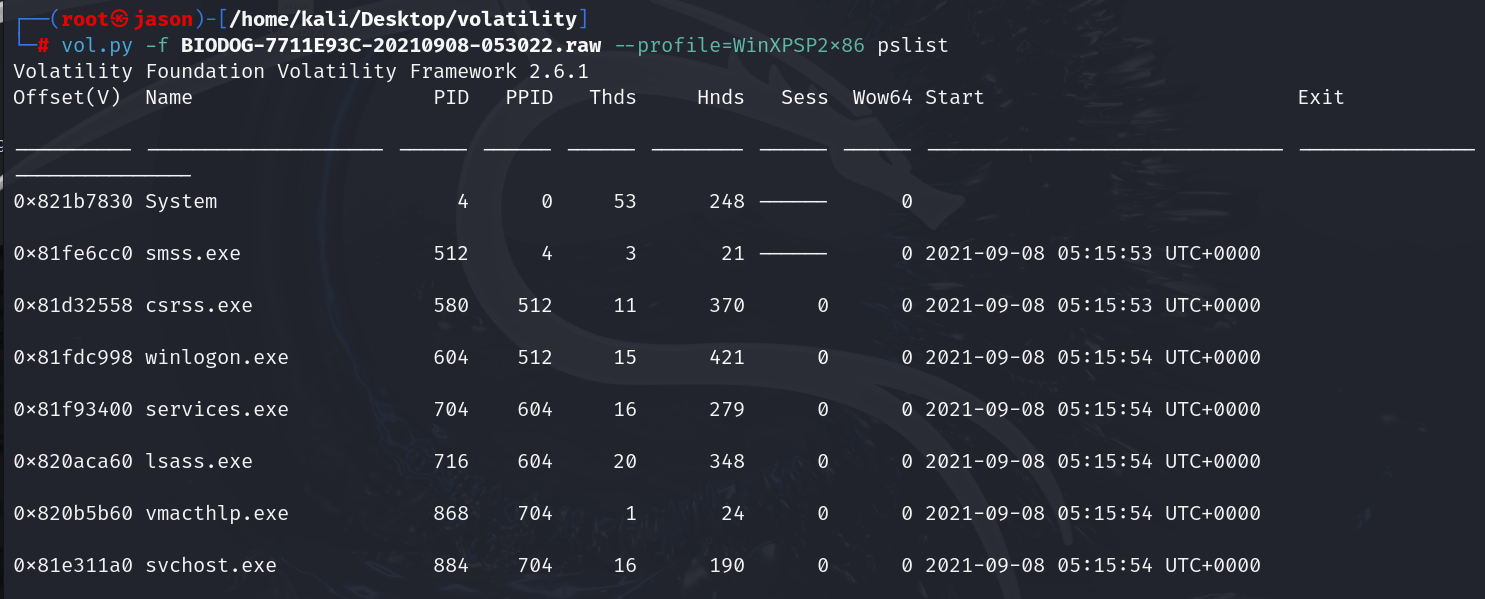

查看镜像的系统版本

查看进程

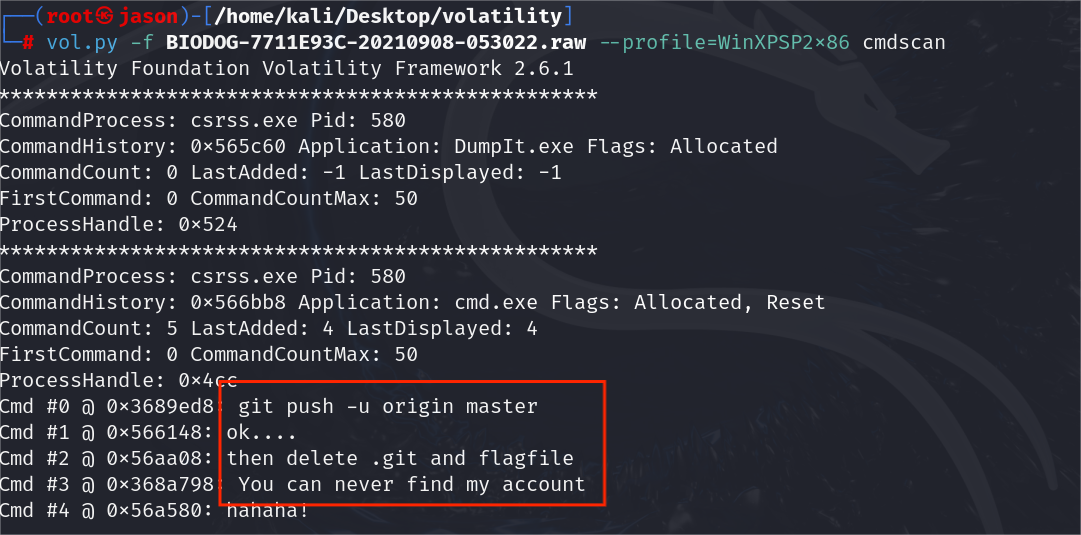

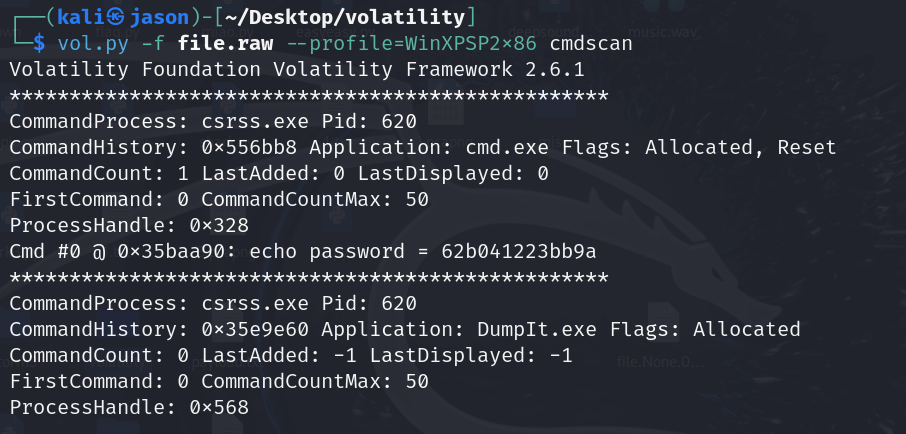

查看cmd命令

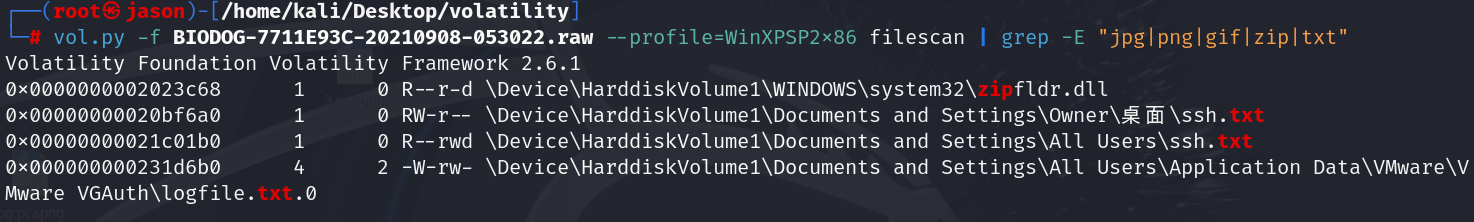

使用git命令上传了一些文件,既然上传了一些文件,我们使用grep来特定找出相应的文件

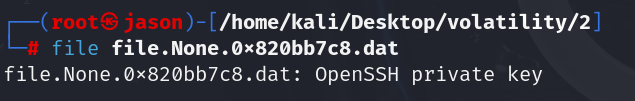

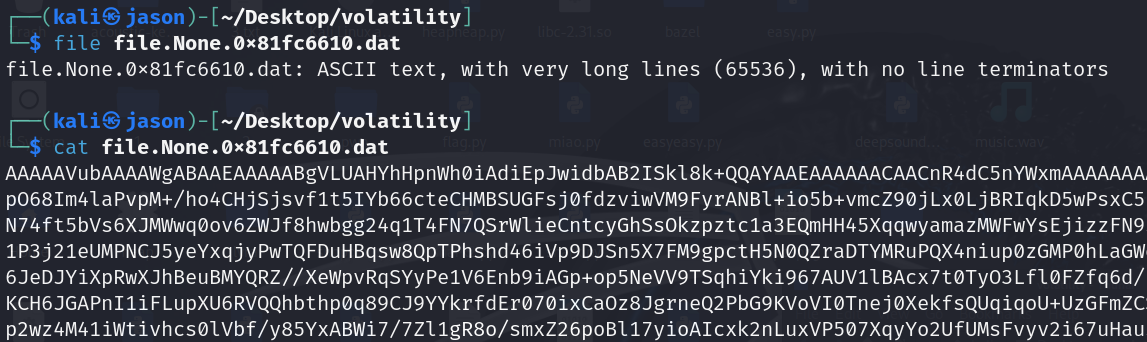

实在不放心可以使用file命令来查看其类型

可以发现其为SSH私钥

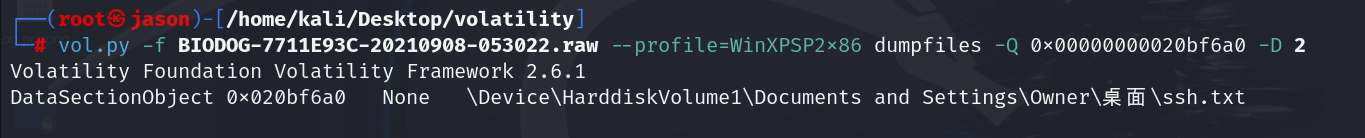

使用dumpfiles将其ssh.txt导出

vol.py -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000020bf6a0 -D 2 |

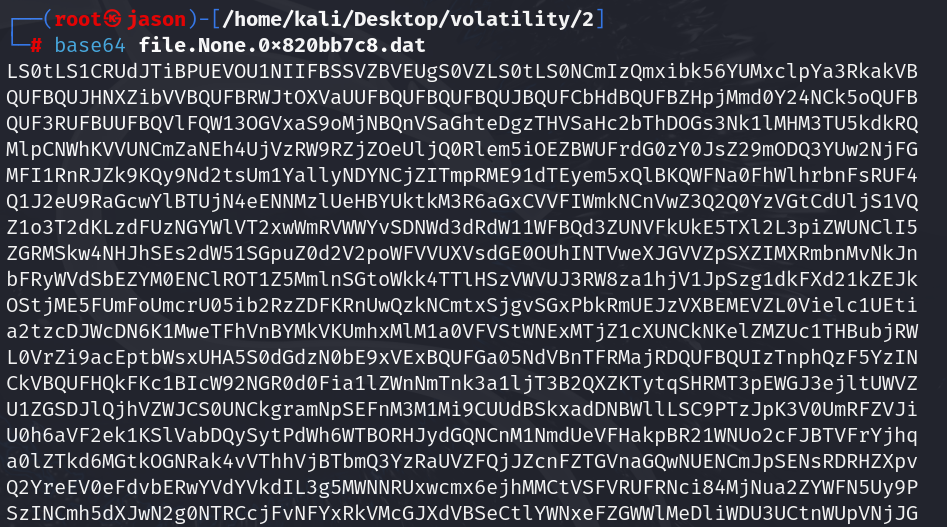

base64对其进行编码和解码来提取.dat的数据

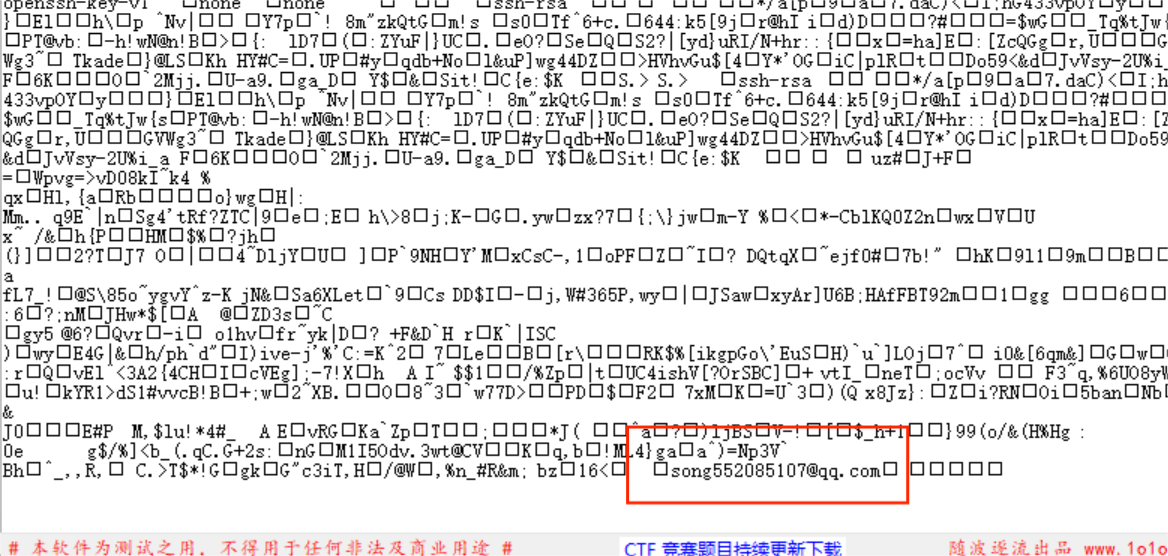

这里发现qq邮箱

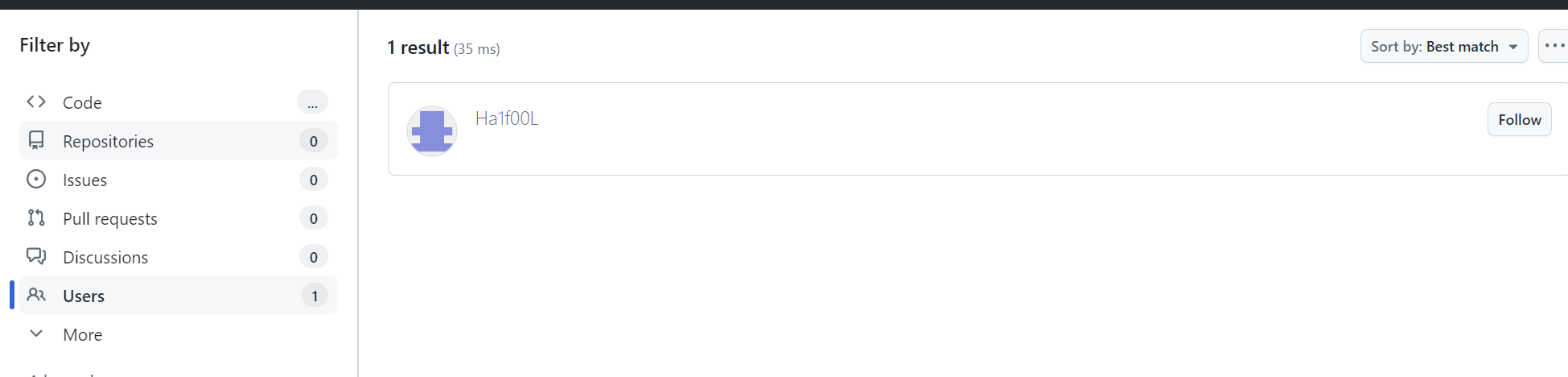

github上搜索其qq邮箱

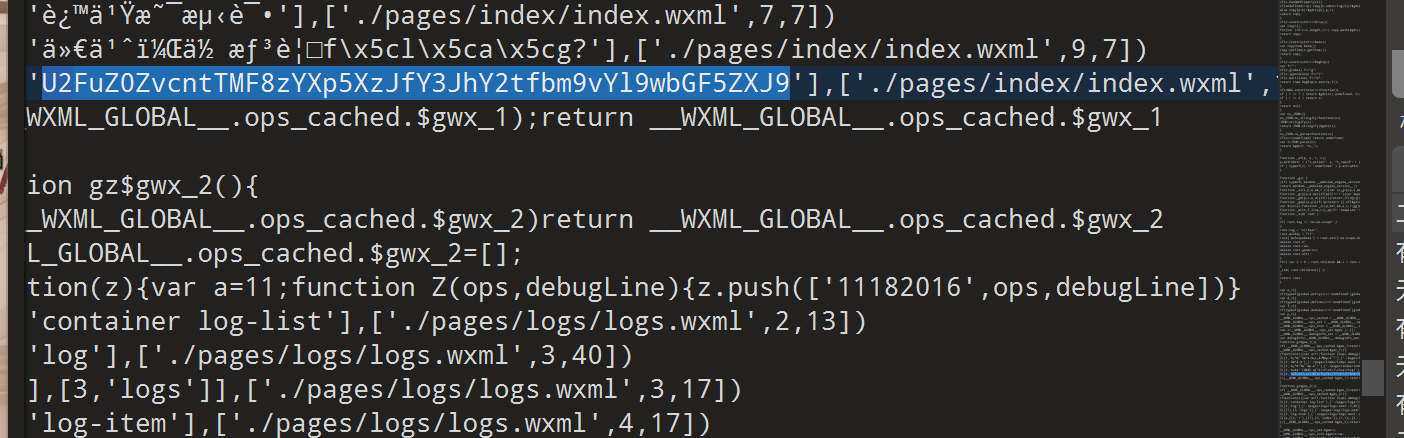

下载其_APP_,010里找到

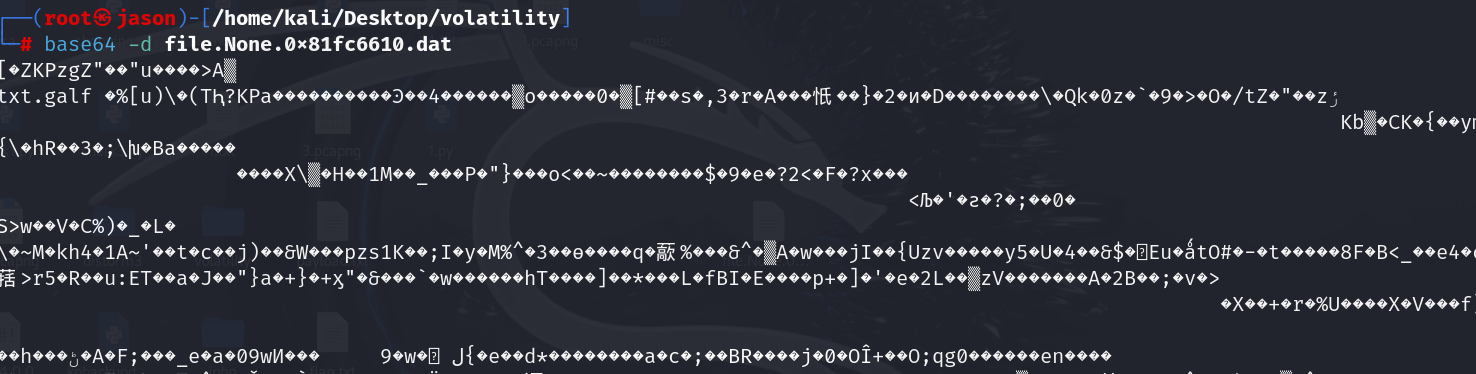

base64解码

SangFor{S0_3azy_2_crack_noob_player}

[鹏城杯 2022]简单取证

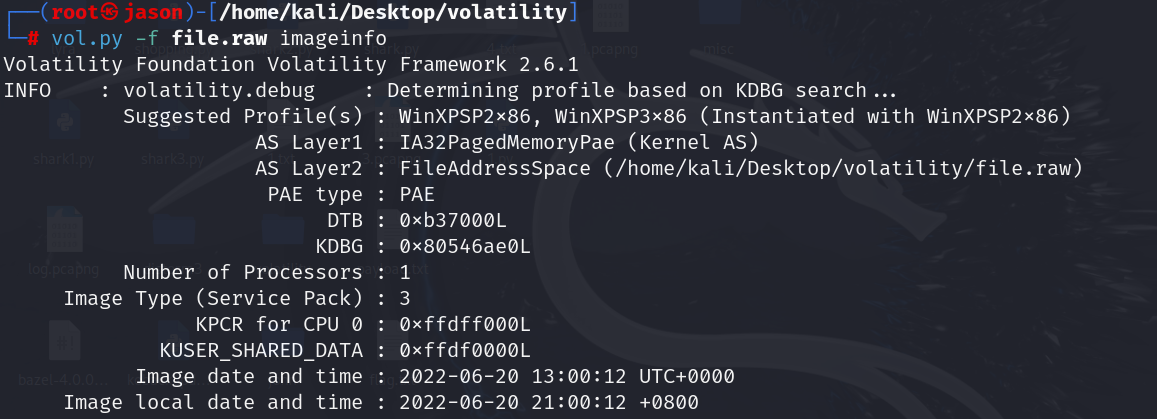

查看镜像,找到WinXPSP2x86

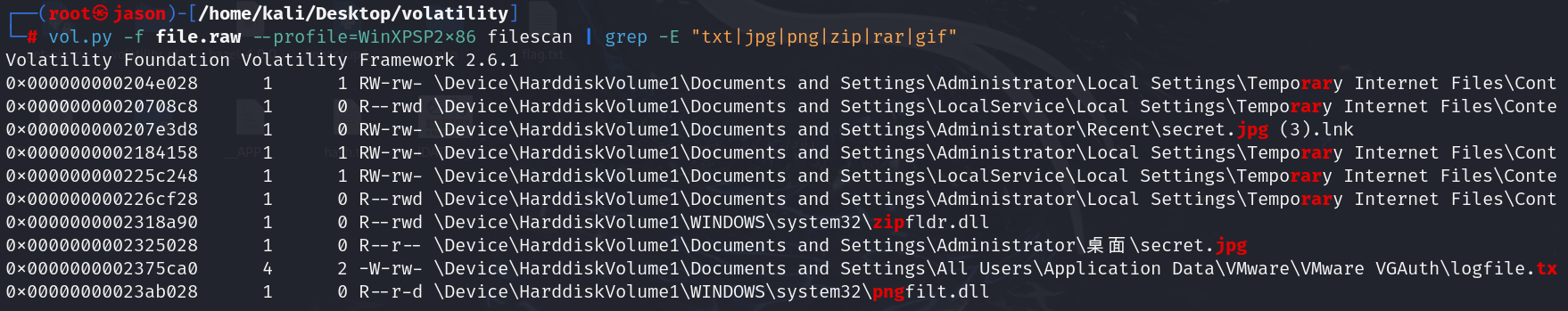

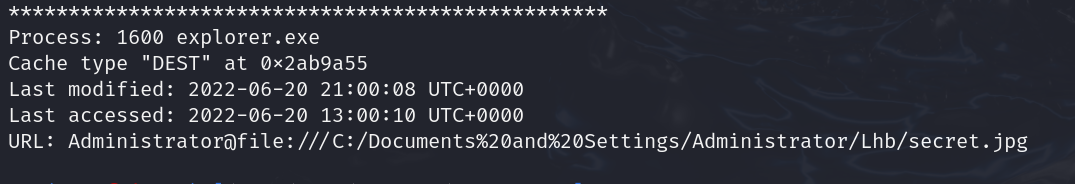

发现一张secret.jpg,使用dump提取出来

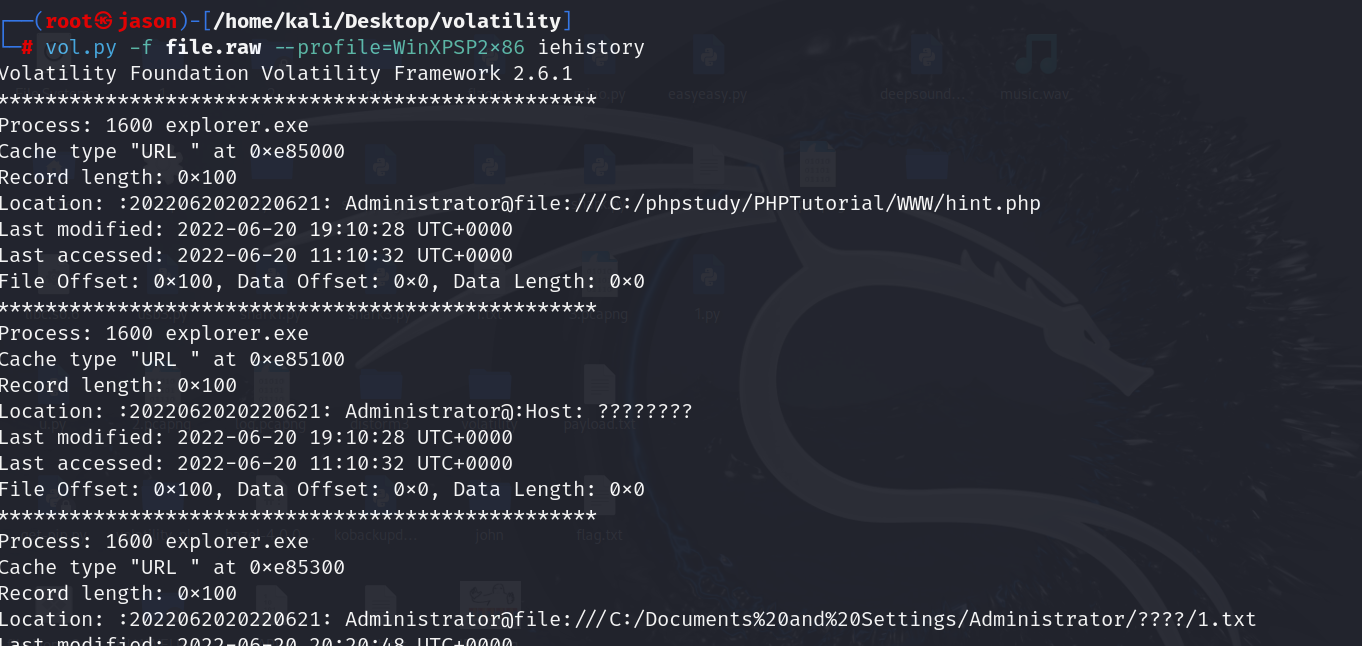

又或者是直接查看其浏览记录vol.py -f file.raw –profile=WinXPSP2x86 iehistory

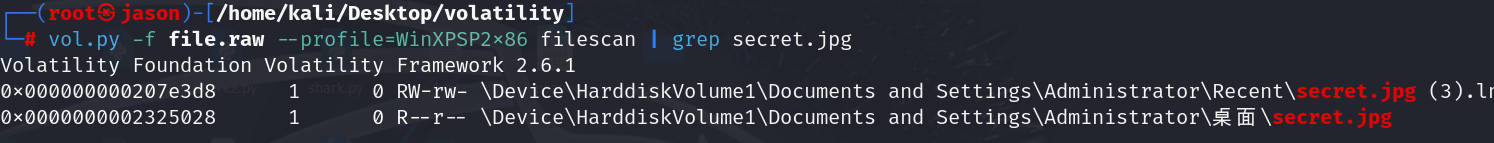

找到jpg图片vol.py -f file.raw –profile=WinXPSP2x86 filescan | grep secret.jpg

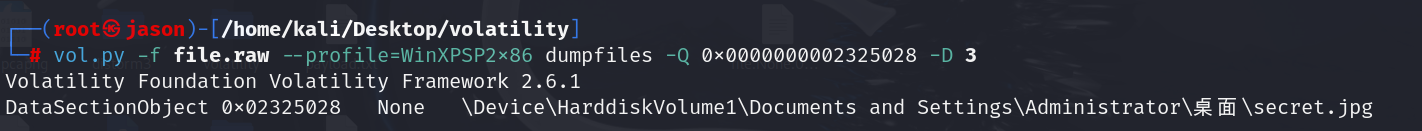

提取jpg图片vol.py -f file.raw –profile=WinXPSP2x86 dumpfiles -Q 0x0000000002325028 -D 3

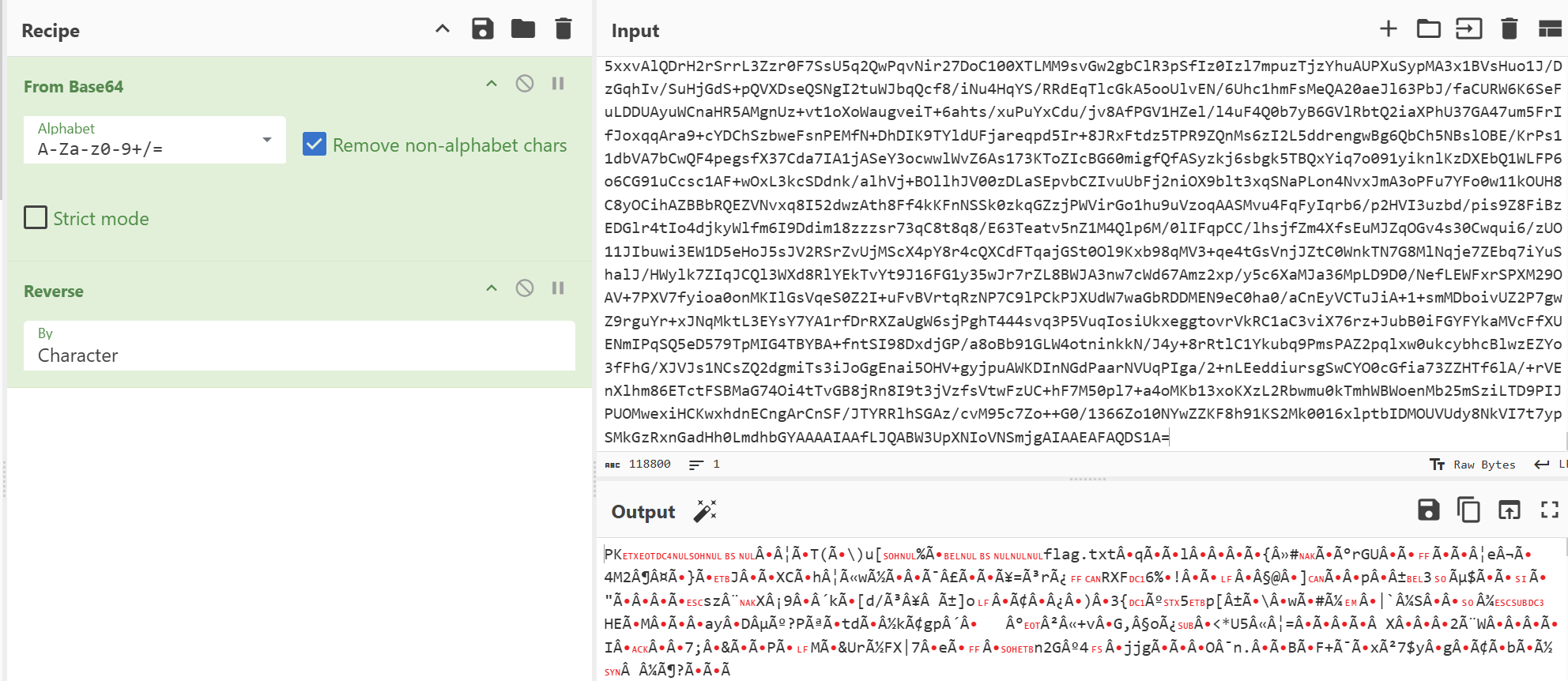

注意:这里导出的并不是jpg图片,而是其数据,可以发现是base64编码,对其进行base64解码,可以发现其是一个压缩包的逆序数据。

可以使用base64 -d file.None.0x81fc6610.dat | rev ,嘶,这个直接卡死,转半天没转出来

在厨师里进行解密,保存为zip,嘶,这里转化有点问题,找不到flag.txt

直接用脚本进行转化.这个可以

import base64 |

vol.py -f file.raw –profile=WinXPSP2x86 cmdscan

password:62b041223bb9a

打开压缩包,类似坐标,绘制二维码

from PIL import Image |

flag{a6b93e36-f097-11ec-a9b2-5254002d2b31}