WKCTF

WKCTF

kunkunSignin

twinhex编码解码,得到base64编码,从格式看出是图⽚转了base64,于是⽤在线Base64转图⽚恢复图⽚,是个⼆维码,扫描得到要发送WKCTF2024到公众号获取flag。

小z的社交网络

题目显示的是AES的ecb加密方式,这里给的是一张ppm图片,图片格式已经损坏 ,根据ElectronicColoringBook可以对其进行恢复

python ElectronicColoringBook.py id.ppm --blocksize=3 -p 3 -o 10 |

得知其账号

d3d3LnppbWFibHVlLmxpZmU=

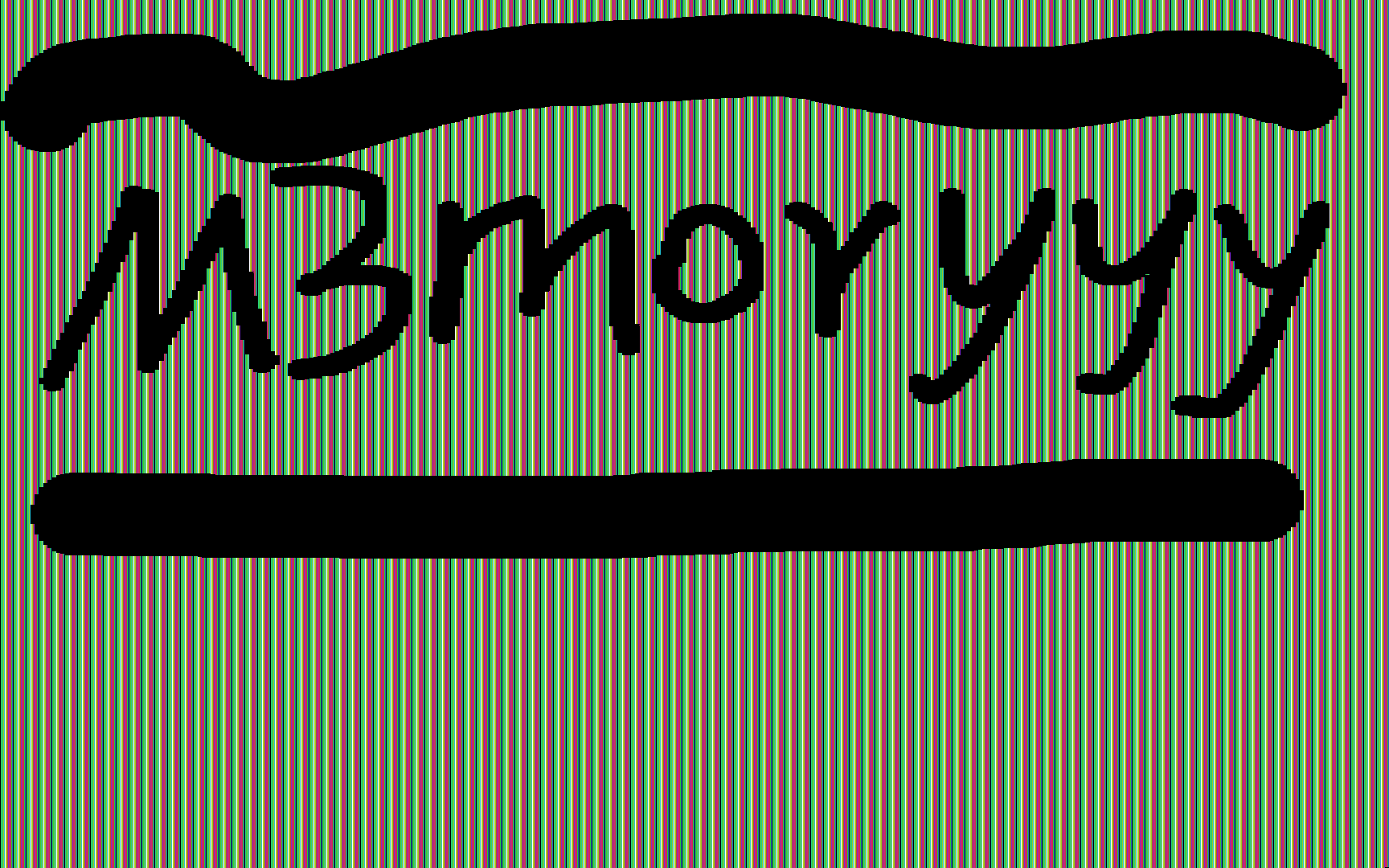

继续在微博⾥找,可以看到有微博说明了密码是⼥朋友⽣⽇,再在下⼀条可以看到他⼥朋友的⼩红书

图⽚⽔印,根据⽔印找到其账号,然后在个⼈简介找到⼀个base58编码,解密发现是qq,访问qq可以

看到⽣⽇20000917,那么就可以解开博客了。博客是个提⽰,提⽰要去找github账号。

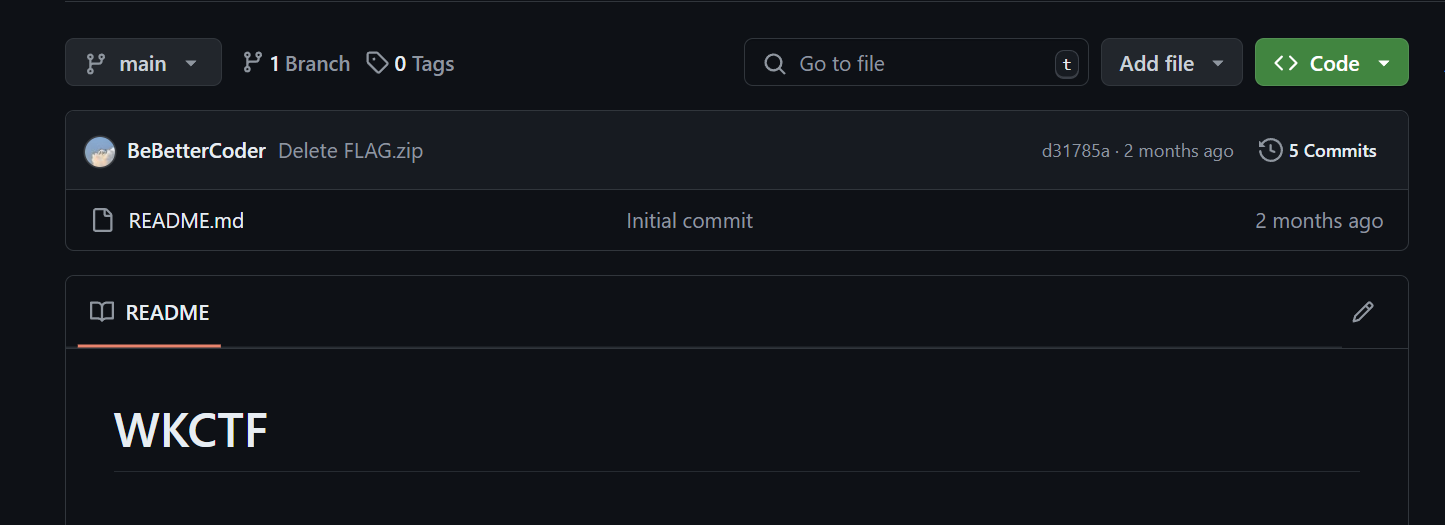

https://github.com/BeBetterCoder/WKCTF,可以发现这里他进行删除了flag.zip

4.根据博客的域名等信息去git搜索ZimaBlue可以找到其账号,有个库叫做WKCTF,在⾥⾯只有

readme,但是在commit⾥可以看到之前删除的⽂件,找到flag.swp,通过在linux下 vim -r FLAG可恢

复⽂件。

不套是你的谎言

附件就一个txt文件,如果做过python逆向的话可以看出这个是pyc的magic头。每一个magic头对应相应的python小版本。因为没有别的信息,因此考虑先把每个hex转成python小版本试试看。关于py版本和magic的关系网上可以找到,reverse过程的脚本如下:

如果取每个python小版本的数字那刚好就是0-9,因此考虑这是十进制。连起来转int再转bytes可以看出是zip文件。这个zip是伪加密,因此改一下两处标志位可以正常解压。

from Crypto.Util.number import * |

打开得到的信息是flask-session,需要去解密,并且提示了密钥为弱口令。github上可以找到工具flask-session-cookie-manager,因为要爆破,所以搞个shell脚本:

#!/bin/bash |

爆破得到:

12312312

{‘algorithm’: ‘des’, ‘flag’: ‘UnAmPVY4at+vnBjzYO7+TdFR2fDbxRs+jC7l1kvohT0ZxrPC8BTMbA==’}

显然在线网站解des即可,密钥就是12312312

在线网站:DES在线解密 DES在线加密 des hex - The X 在线工具 (the-x.cn)

WKCTF{N0w_u_Know_th3_fl4sk_Sess1on}